Tailored Access Operations

As referências deste artigo necessitam de formatação. (Março de 2019) |

Operações de acesso adaptado (TAO) NSA é a divisão de coleta de inteligência para Ciberguerra da agência americana NSA, em funcionamento desde 1998 ao menos. TAO identifica, monitora, infiltra, e reúne informações sobre sistemas de computadores sendo usado por entidades fora dos Estados Unidos.[1][2][3][4] [5][6]

Segundo Bruce Schneier esta é a divisão da NSA que deveria estar sob o comando do Departamento americano de Ciberguerra, o US Cyber Command uma vez que desenvolve e possui capacidades de guerra cibernética por ataque direto aos sistemas de redes,[7] como mostram os equipamentos usados pelo pessoal da divisão revelados através da publicação parcial do Catálogo ANT (NSA) pelo Der Spiegel em 30 de dezembro de 2013. O Catálogo ANT (NSA) foi publicado na íntegra pela LeakSource.[8]

O pesquisador de segurança Jacob Appelbaum fez uma palestra em 31 de dezembro de 2013, no Congresso de Comunicação Chaos em Hamburgo, Alemanha, com base nos documentos revelados por Edward Snowden, na qual detalhou as funções de alguns dos dispositivos utilizados pela NSA nos seus programas de vigilância global e em massa, militarizando a Internet.[9][10][11][12]

Atividades[editar | editar código-fonte]

A NSA se refere a tais atividades como "de exploração de rede de computadores", ou (CNE), acrônimo para "computer network exploitation", em inglês. Um documento revelado por Edward Snowden descrevendo o trabalho da unidade, diz que TAO tem modelos de software que lhe permite invadir os hardware comumente utilizados ao redor do mundo, incluindo Roteadores, comutadores de rede, e Firewalls de vários fabricantes.

De acordo com o The Washington Post, os engenheiros da TAO, são considerados "a elite de Hackers da NSA,[13] e preferem atacar redes de computadores ao invés de computadores isolados, porque tipicamente há muitos dispositivos em uma única rede.

Revelações de Edward Snowden publicadas no Der Spiegel em 29 de Dezembro de 2013, mostram que a unidade possui um catálogo interno,[14] onde são listados os artefatos disponíveis as agências de inteligência para invasão de sistemas computacionais. O catálogo enumera os inúmeros dispositivos eletrônicos para atingir os usuários finais que vão desde Backdoors a implantes no próprio Hardware, em cabos, Conectors e outros.[14]

Os dispositivos criados pela divisão, se destinam a criar e desenvolver meios de Hacking. Esta se tornou a divisão da NSA de maior expansão recentemente, dedicada especialmente a criar tais dispositivos.[13][14]

As operações da (TAO) são consideradas pela agência como extremamente bem sucedidas, incluindo acesso via Backdoor a varios sistemas de Smartphones, incluindo ao iPhone, mostram documentos publicados no The Washington Post.[15]

Contaminando Computadores e eletrônicos adquiridos via Internet[editar | editar código-fonte]

O grupo Operações de acesso adaptado (TAO) NSA (Tailored Access Operations (TAO), em inglês), faz parte das atividades de interceptar encomendas de computadores e outros eletrônicos e instalar software[16] e hardware espião em praticamente qualquer sistema. A instalacao de "implantes" da NSA em produtos adquiridos Online tem sido feita inúmeras vezes sem conhecimento do comprador nem do vendedor, em vários locais.[16][17][18]

A NSA se refere a esse processo como uma “interdição” que “envolve a instalação de unidades de hardware em um computador ao, por exemplo, interceptá-lo quando ele está no processo de entrega ao alvo visado”.[16][19]

Assim, antes mesmo de um consumidor receber seu equipamento, ele já pode ter chegado ao depósito das revendedoras com um “grampo” instalado pelas equipes da NSA, do grupo de Operações de acesso adaptado (TAO) NSA. Seja um cabo, um teclado, um adaptador, o Catálogo ANT (NSA), mostra que há produtos para todo tipo de necessidade no que diz respeito a implantar um item para realizar interceptação e espionagem.[14] Além disso, nos documentos revelados por Edward Snowden, há informações de que em equipamentos da Cisco, Huawei, Dell a (TAO) é especialista, tendo conseguido infiltrar e manter acesso permanente em qualquer aparelho dessas duas marcas, mesmo que atualizações de firmware sejam realizadas.

O sistema criado pela NSA, para automatizar o gerenciamento e a manutenção dos "implantes" da NSA é o TURBINE.[20]

Produtos criados pelos Hackers da NSA[editar | editar código-fonte]

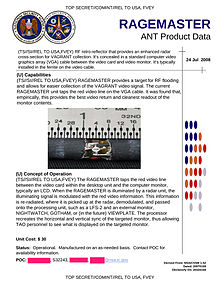

Entre documentos revelados por Edward Snowden, publicados no Der Spiegel e apresentados por Jacob Appelbaum, na Congresso de Comunicação Chaos (Chaos Communication Congress (em inglês) de 2013, foi encontrado um catálogo, o Catálogo ANT (NSA), onde é mostrado que a NSA vem criando inúmeros dispositivos especialmente para espionagem eletromagnética de computadores como faz o sistema TEMPEST,[21][22] que usa o processo conhecido como ataque tempest, uma técnica de ataque à computadores. O RAGEMASTER, criado pela divisão de Operações de acesso adaptado (TAO), é um implantes de hardware para interceptar sinais de imagem a partir de monitores VGA. Ele funciona de forma passiva direcionando o sinal que está sendo refletido vindo do computador sob ataque, para as ondas de radar transmitidos externamente. O implante está escondido no isolamento ferrite do cabo de monitor VGA, que está localizado logo atrás do conector do monitor.[14]

A divisão criou também implantes a serem escondidos em USB's que são distribuidas sem conhecimento dos usuários e dispositivos que podem ser escondidos em cabos do proprio computador e que geram ondas de rádio para espionar computadores sem conexão à internet e permitem a NSA analisar dados de máquinas que sequer contam com recursos online.[16]

O catálogo foi publicado na integra em dezembro de 2013 como "Catálogo da NSA - Implantes para quase todo os maiores Software, Hardware, Firmware" (Catálogo da Divisão ANT - NSA explora quase todos os importantes Software/Hardware/Firmware) [23]

Ataque Quantum[editar | editar código-fonte]

O TAO desenvolveu um conjunto para ataque que eles chamam QUANTUM. Ele se baseia em um roteador comprometido que duplica o tráfego de internet, tipicamente as solicitacoes de acesso HTTP, de modo que eles vão tanto para o alvo pretendido e para um site NSA ao mesmo tempo. O site NSA usa o software FOXACID que envia de volta malwares que se escondem no navegador do alvo antes do destino pretendido ter a chance de responder. Se o navegador estiver explorável, mais "implantes" permanentes (rootkits, etc) são implantados no computador de destino, dando acesso remoto completo para a máquina infectada. [13] Este tipo de ataque é parte da família de ataque chamado Interceptação man-in-the-middle, que em criptografia e segurança de computadores é uma forma de interceptação de comunicação, embora mais especificamente este seja chamado Interceptação homem-lado-a-lado.[24] Em 26 de março de 2014, o Der Spiegel publicou um video produzido com base nos documentos da NSA, mostrando como atua o ataque QUANTUM, com o software FOXACID.[14][25]

Ver Também[editar | editar código-fonte]

- Catálogo ANT (NSA)

- PRISM

- Revelações da Vigilância global (1970–2013)

- Revelações da Vigilância global (2013-Presente)

- Cinco Olhos

- Operações de Fonte Especial(SSO)

- TURBINE

- Vigilância de Computadores e Redes

Referências

- ↑ Inside TAO: SPIEGEL ONLINE NSA usando as mensagens do Windows como meio de acessar computadores mundialmente- pagina 2( Inside TAO: Documents Reveal Top NSA Hacking Unit) Der Spiegel 28 de dezembro de 2013

- ↑ Privacy Advocate Exposes NSA Spy Gear at Gathering Artefatos da NSA para espionagem expostos - ABC News - 30 de dezembro de 2013

- ↑ De l'interception de colis à l'espionnage du moniteur, inventaire des outils de la NSALe Monde 30 de dezembro de 2013

- ↑ Veja o Catálogo ANT (NSA) publicado na integra Arquivado em 26 de julho de 2015, no Wayback Machine. (NSA’s ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware) - Veja o Catálogo ANT (NSA) publicado na íntegra - LeakSource- 30 de dezembro 2013

- ↑ Kingsbury, Alex (19 de junho de 2009). «A Historia Secreta da Agência de Segurança Nacional». U.S. News & World Report. Consultado em 22 de maio de 2013

- ↑ Businessweek: Como o governo americano "Hack" o mundo - Businessweek

- ↑ Schneier on Security: It's Time to Break Up the NSA Schneier: sobre Segurança - 20 de fevereiro de 2014

- ↑ «NSA's ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware | LeakSource». Consultado em 2 de abril de 2014. Arquivado do original em 26 de julho de 2015

- ↑ C3TV - To Protect And Infect, Part 2 Para Proteger e Infectar - NSA - Militarizacao da Internet - parte 2 - Jacob Appelbaum revela os detalhes do Catálogo ANT (NSA) no Congresso de Comunicação Chaos Dezembro 2013 (em inglês) - CCC-TV

- ↑ «DailyTech - Preços e Espionagem: Como a NSA pode [[Hacker|hack]] e armazenar os dados por 15 anos (em inglês)». Consultado em 16 de maio de 2014. Arquivado do original em 24 de agosto de 2014

- ↑ A NSA usa poderosas ferramentas para espionar nas redes de computadores globalmente (em inglês) - SPIEGEL ONLINE

- ↑ C3TV - To Protect And Infect Para Proteger e Infectar - NSA - Militarizacao da Internet - Congresso de Comunicação Chaos] Dezembro 2013 (em inglês) - CCC-TV

- ↑ a b washingtonpost.com: A NSA tem sua própria equipe de hackers de elite

- ↑ a b c d e f SPIEGEL ONLINE: Interactive Graphic: Catálogo dos Espiões da NSA - veja online - SPIEGEL ONLINE Erro de citação: Código

<ref>inválido; o nome "SPIEGEL ONLINE" é definido mais de uma vez com conteúdos diferentes - ↑ Business Insider: NSA Has Spyware Backdoor On iPhone - Business Insider

- ↑ a b c d tecmundo.com.br: NSA usa malware para se infiltrar em 50 mil redes, inclusive no Brasil Erro de citação: Código

<ref>inválido; o nome "tecmundo.com.br" é definido mais de uma vez com conteúdos diferentes - ↑ NSA intercepta entregas de computadores, diz revista: Jornal do Comércio - NSA intercepta entregas de computadores, diz revista

- ↑ PÚBLICO: NSA intercepta computadores adquiridos online para os colocar sob escuta - PÚBLICO

- ↑ - EUA interceptam aparelho exportado para instalar software espião EUA interceptam aparelho exportado para instalar software espião- G1 - Globo - 15 de maio de 2014

- ↑ EXAME.com: NSA intercepta compras para implantar malware espiões - EXAME.com

- ↑ cic.unb.br: Devagar com o andor da urna-Comentários sobre testes de penetração no TSE e de sua cobertura midiática-Professor Pedro A. D. Rezende-Universidade de Brasília-29 de novembro de 2009

- ↑ pet2004-fpd.pdf: Electromagnetic Eavesdropping Risks of Flat-Panel Displays - pet2004-fpd.pdf

- ↑ LeakSource: NSA’s ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware | LeakSource Arquivado em 26 de julho de 2015, no Wayback Machine.

- ↑ schneier.com: Schneier on Security: How the NSA Attacks Tor/Firefox Users With QUANTUM and FOXACID

- ↑ [1] NSA-Programm Quantum Video - SPIEGEL

Ligações externas[editar | editar código-fonte]

- [2] - Video - QUANTUM / FOAXID - Der Spiegel -Março 2014

- [3] Fairview programa que amplia a capacidade da coleta de dados - Mapa mostra volume de rastreamento do governo americano Brasil é o país mais monitorado da América Latina - O Globo - 11 de junho de 2013;

- [4] James Bamford: ‘A NSA hoje pode entrar na mente das pessoas’ , por Flávia Barbosa - O Globo - 19 de março de 2014.

- [5] Vídeo: Você quebrou a Internet. Nós estamos fazendo uma GNU para nós-1h 19 min Jacob Appelbaum (em ingles);

- [6] Catalogo da NSA - Iterativo - com os dispositivos de vigilancia criados pela TAO

- [7] NSA pode escutar todas as chamadas telefônicas em qualquer pais estrangeiro (video em espanhol)

- [8] Der Spiegel Interativo - Documentos: Video sobre tecnologia de vigilancia da NSA - Catálogo ANT (NSA)

- [9] EUA espionaram milhões de e-mails e ligações de brasileiros. País aparece como alvo na vigilância de dados e é o mais monitorado na América Latina - O Globo - 06 de julho de 2013;

- [10] Jornais destacam sistema de espionagem dos EUA no Brasil. The Guardian, Washington Post e El País foram alguns dos que comentaram denúncia feito pelo O GLOBO - 07 de julho de 2013;

- [11] Veja os documentos ultrassecretos que comprovam espionagem da presidencia do Brasil. Arquivos foram obtidos com o ex-analista da NSA Edward Snowden

- Agências governamentais dos Estados Unidos

- Ciberespaço

- Espionagem

- Informação sensível

- Operações do serviço secreto

- Organizações intergovernamentais militares

- Programas secretos de governo

- Redes de computadores

- Segurança nacional

- Segurança da informação

- Agências de inteligência

- Tratados dos Estados Unidos

- Tratados da Austrália

- Tratados do Reino Unido

- Tratados do Canadá

- Violações dos direitos humanos

- Wikis