OPSEC

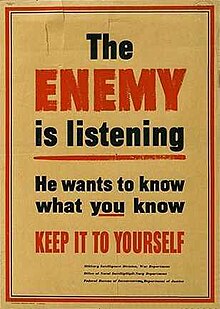

Operations security (OPSEC, em português: segurança de operações ou segurança operacional) é um termo que foi cunhado por militares norte-americanos durante a Guerra do Vietnã. É um processo que identifica informações críticas para determinar se ações amigas conseguem ser observadas pela inteligência inimiga, determina se as informações obtidas pelo adversário podem ser interpretadas como úteis para eles e, em seguida, executa ações selecionadas que eliminam ou reduz a exploração adversa de informações críticas amigas. Visa dar a uma operação militar, por exemplo, o nível apropriado de segurança, negar o conhecimento ao potencial oponente sobre as disposições, capacidades, intenções e vulnerabilidades das forças amigas.

Em um sentido mais geral, a OPSEC é o processo de proteção de dados individuais que podem ser agrupados para fornecer uma imagem mais ampla (chamada agregação). A OPSEC é a proteção de informações críticas consideradas essenciais de missões para comandantes militares, líderes seniores, gerência ou outros órgãos de tomada de decisão. O processo resulta no desenvolvimento de contramedidas, que incluem medidas técnicas e não técnicas, como o uso de softwares para criptografar e-mails, tomando precauções contra interceptação (espionagem), prestando atenção especial à fotos tiradas (como itens de segundo plano) ou falar abertamente em sites de mídia social sobre informações críticas sobre a atividade ou organização de uma unidade.

Processos[editar | editar código-fonte]

A OPSEC é um processo iterativo de cinco etapas que auxilia uma organização a identificar informações específicas que exigem proteção e empregar medidas para protegê-las:

- Identificação de informações críticas: informações críticas são informações sobre intenções, recursos e atividades amigáveis que permitem que um adversário planeje efetivamente interromper suas operações. O Regulamento do Exército dos EUA 530-1 redefiniu as Informações Críticas em quatro grandes categorias, usando a sigla CALI - Recursos, Atividades, Limitações (incluindo vulnerabilidades) e Intenções.[1] Esta etapa resulta na criação de uma lista de informações críticas (CIL). Isso permite que a organização concentre recursos em informações vitais, em vez de tentar proteger todas as informações classificadas ou confidenciais não classificadas. Informações críticas podem incluir, entre outras, agendas de implantação militar, informações internas da organização, detalhes de medidas de segurança etc.

- Análise de ameaças: uma ameaça vem de um adversário - qualquer indivíduo ou grupo que possa tentar interromper ou comprometer uma atividade amigável. A ameaça é dividida em adversários com intenção e capacidade. Quanto maior a intenção e a capacidade combinadas do adversário, maior a ameaça. Esta etapa usa várias fontes, como atividades de inteligência, aplicação da lei e informações de código aberto para identificar possíveis adversários de uma operação planejada e priorizar seu grau de ameaça.

- Análise de vulnerabilidades: Examinando cada aspecto da operação planejada para identificar indicadores OPSEC que poderiam revelar informações críticas e, em seguida, comparando esses indicadores com os recursos de coleta de inteligência do adversário identificados na ação anterior. A ameaça pode ser vista como a força dos adversários, enquanto a vulnerabilidade pode ser vista como a fraqueza das organizações amigas.

- Avaliação de risco: Primeiro, os planejadores analisam as vulnerabilidades identificadas na ação anterior e identificam possíveis medidas OPSEC para cada vulnerabilidade. Segundo, medidas OPSEC específicas são selecionadas para execução com base em uma avaliação de risco feita pelo comandante e pela equipe. O risco é calculado com base na probabilidade de liberação de informações críticas e no impacto, se ocorrer uma liberação. A probabilidade é subdividida em nível de ameaça e nível de vulnerabilidade. A premissa básica da subdivisão é que a probabilidade de comprometimento é maior quando a ameaça é muito capaz e dedicada, enquanto organizações amigas são expostas simultaneamente.

- Aplicação de medidas OPSEC apropriadas: O comando implementa as medidas OPSEC selecionadas na avaliação da ação de risco ou, no caso de operações e atividades futuras planejadas, inclui as medidas em planos OPSEC específicos. As contramedidas devem ser monitoradas continuamente para garantir que continuem protegendo as informações atuais contra ameaças relevantes.[2] O Regulamento do Exército dos EUA 530-1[1] refere-se a "Medidas" como o termo abrangente, com categorias de "Controle de Ação" (controlando as próprias ações); "Contramedidas" (contrariar a coleta de inteligência do adversário); e "Contra-análise" (criando dificuldade para analistas adversários que procuram prever intenções amigáveis) como ferramentas para ajudar um profissional da OPSEC a proteger as Informações Críticas.

Uma Avaliação OPSEC é a aplicação formal do processo a uma operação ou atividade existente por uma equipe multidisciplinar de especialistas. As avaliações identificam os requisitos para medidas adicionais da OPSEC e as mudanças necessárias nas existentes.[3] Além disso, os planejadores da OPSEC, trabalhando em estreita colaboração com o pessoal de Relações Públicas, devem desenvolver os Elementos Essenciais da Informação Amigável (EEFI) usados para impedir a divulgação pública inadvertida de informações críticas ou sensíveis.[4] O termo "EEFI" está sendo eliminado em favor de "Informações críticas", para que todas as agências afetadas usem o mesmo termo, minimizando a confusão.

História[editar | editar código-fonte]

Vietnã[editar | editar código-fonte]

Em 1966, o almirante dos Estados Unidos Ulysses Sharp estabeleceu uma equipe de segurança multidisciplinar para investigar o fracasso de certas operações de combate durante a Guerra do Vietnã. Essa operação foi batizada de Operação Dragão Roxo e incluía pessoal da Agência de Segurança Nacional e do Departamento de Defesa.[5]

Quando a operação foi concluída, a equipe do Purple Dragon codificou suas recomendações. Eles chamaram o processo de "Segurança de Operações" para distinguir o processo dos processos existentes e garantir suporte contínuo entre agências.[6]

NSDD 298[editar | editar código-fonte]

Em 1988, o presidente Ronald Reagan assinou a NSDD 298 (National Security Decision Directive, em português: Diretiva de Decisão de Segurança Nacional). Este documento estabeleceu o Programa Nacional de Segurança Operacional e nomeou o Diretor da Agência Nacional de Segurança como o agente executivo do suporte OPSEC entre agências. Este documento também estabeleceu a equipe de suporte inter-agências OPSEC (IOSS).[7]

Aplicação no setor internacional e privado[editar | editar código-fonte]

Embora originalmente desenvolvido como uma metodologia militar dos EUA, o Operations Security foi adotado em todo o mundo para operações no setor militar e no setor privado. Em 1992, a Organização do Tratado do Atlântico Norte (OTAN) adicionou o OPSEC ao seu glossário de termos e definições.[8]

O setor privado também adotou a OPSEC como uma medida defensiva contra os esforços de coleta de inteligência competitiva.[9]

As empresas de segurança e informações do setor militar e privado geralmente exigem profissionais da OPSEC. Muitas vezes, a certificação é obtida inicialmente de organizações militares ou governamentais, como:

- Elemento de suporte do OPSEC do exército dos EUA[10]

- Equipe de suporte da OPSEC da Marinha dos EUA[11]

- Equipe de suporte OPSEC da Marinha dos EUA[12]

- Equipe de Suporte OPSEC da Força Aérea dos EUA[13]

- Escritório da Guarda Costeira de Política e Gerenciamento de Segurança[14]

- Elemento de Suporte Conjunto OPSEC.[15]

- Pessoal de apoio inter-agências OPSEC.[16]

Outras medidas que impactam a OPSEC[editar | editar código-fonte]

- Segurança de comunicações (COMSEC)

- Contra-inteligência (IC)

- Segurança da informação (INFOSEC)

- Segurança de sinal (SIGSEC)

- Segurança de transmissão (TRANSEC)

- Cíber segurança

Referências

- ↑ a b [1]

- ↑ «The OPSEC Process». The Operations Security Professional's Association

- ↑ «OPSEC Glossary of Terms». Interagency OPSEC Support Staff

- ↑ «Joint Operation Planning Process and Public Affairs Actions» (PDF). Defense Technical Information Center (DTIC). Cópia arquivada (PDF) em 8 de agosto de 2016

- ↑ «PURPLE DRAGON: The Formations of OPSEC». National Security Agency

- ↑ «The Origin of OPSEC- from the dragon's mouth». www.opsecprofessionals.org

- ↑ «About the IOSS». Interagency OPSEC Support Staff

- ↑ «NATO Glossary of Terms and Definitions» (PDF). NATO [ligação inativa]

- ↑ Kahaner, Larry (1997). Competitive Intelligence. Simon and Schuster. [S.l.: s.n.] pp. 252–255

- ↑ «Army OPSEC Support Element (OSE) Training». 1st Information Operations Command

- ↑ «Naval Operations Security Support Team». U.S. Navy

- ↑ «The Marine Corps Operations Security (OPSEC) Program». U.S. Marine Corps

- ↑ «Air Force OPSEC Support Team». U.S. Air Force – via Facebook.com/

- ↑ Commandant of the Coast Guard (22 de abril de 2014). Commandant Instruction M5510.24A, Operations Security (OPSEC) Program (PDF). U.S. Coast Guard. Washington, DC: [s.n.]

- ↑ «JIOWC OPSEC Support». U.S. Joint Information Operations Warfare Center – via Facebook.com

- ↑ «National OPSEC Program». Interagency OPSEC Support Staff (IOSS)

Ligações externas[editar | editar código-fonte]

- Site OPSEC do governo dos EUA

- Associação de Profissionais de Segurança de Operações

- Diretiva Decisão de Segurança Nacional 298

- Purple Dragon, The Origin & Development do Programa OPSEC dos Estados Unidos, NSA, 1993.

- Segurança operacional (JP 3-13.3)PDF Doutrina de segurança operacional do Departamento de Defesa dos EUA.

- «Bin Laden Trail 'Stone Cold'». Washington Post

- «After a Decade at War With West, Al-Qaeda Still Impervious to Spies». Washington Post

- Como conduzir uma avaliação OPSEC